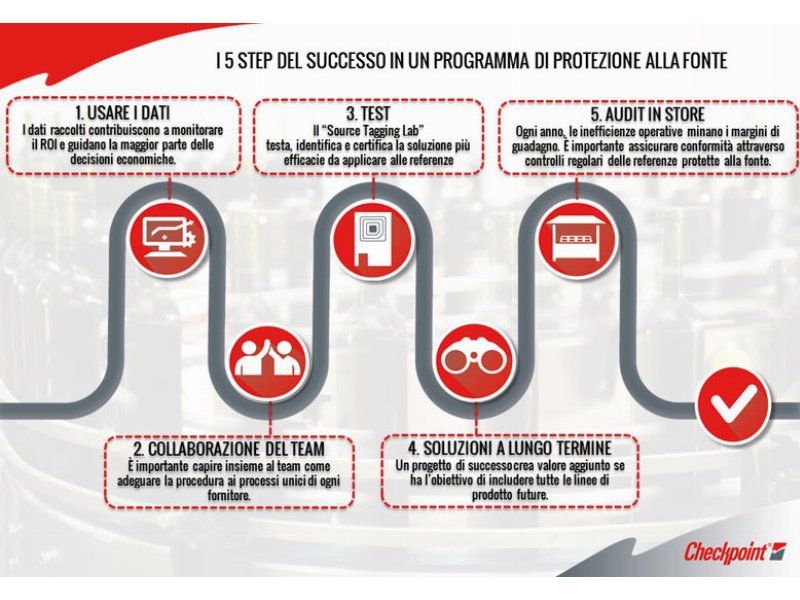

I 5 step del successo in un programma di protezione alla fonte

I 5 step del successo in un programma di protezione alla fonte

- Information

Durante la crisi economica i ladri occasionali si sono concentrati maggiormente sui prodotti alimentari; ora, nei supermercati, gli articoli più rubati continuano ad essere carne e formaggio, come si deduce dal “

heckpointsystems.com/news-events/news-item/lultimo-barometro-mondiale-dei-furti-nel-retail-rivela-che-il-costo-delle-differenze-inventariali-e-di-9298-miliardi-di-euro-a-livello-globale/">Global Retail Theft Barometer”.

A fronte di questo, è comprovato come un programma di protezione alla fonte riduca notevolmente le differenze inventariali e distribuisca benefici aggiuntivi attraverso la supply chain, incrementando le vendite e riducendo l’out-of-stock. Per implementare un programma di protezione alla fonte nel vostro store, ci sono cinque importanti step da seguire.

1. Usare i dati

Il dato è il re e guida la maggior parte delle decisioni economiche. Prima che qualsiasi decisione sia presa, per costruire un programma di Protezione alla Fonte di successo, i manager che si occupano di prevenzione delle perdite hanno bisogno di analizzare i dati che sono a loro disposizione. Questo permetterà di fare scelte consapevoli, relative ai prodotti più a rischio, che dovrebbero essere selezionati per un test.

Il ruolo che i dati giocano non finisce qui. Dopo avere identificato i prodotti, è di vitale importanza raccogliere un gran quantitativo di dati durante una fase test. In questo modo, i retailers potranno paragonare i dati precedenti con quelli appena raccolti, indentificandone il potenziale ritorno di investimento (ROI). Presentare risultati tangibili vi aiuterà a incrementare il vostro business.

Per esperienza, in questo step, è importante confrontarsi con il team finanziario e commerciale, che tradizionalmente parla con i fornitori più di quanto faccia il team della prevenzione delle perdite.

2. Collaborazione del team

3. Test

4. Soluzioni a lungo termine

5. Audit in store

Scopri gli altri step, leggi qui l’articolo completo: it.checkpointsystems.com